Inteligência Artificial (IA) é um ramo da ciência da computação que se propõe a elaborar dispositivos que simulem a capacidade humana de raciocinar, perceber, tomar decisões e resolver problemas, enfim, a capacidade de ser inteligente.

Existente há décadas, esta área da ciência é grandemente impulsionada com o rápido desenvolvimento da informática e da computação, permitindo que novos elementos sejam rapidamente agregados à IA.

História

Iniciada dos anos 1940, a pesquisa em torno desta incipiente ciência eram desenvolvidas apenas para procurar encontrar novas funcionalidades para o computador, ainda em projeto. Com o advento da Segunda Guerra Mundial, surgiu também a necessidade de desenvolver a tecnologia para impulsionar a indústria bélica.

Com o passar do tempo, surgem várias linhas de estudo da IA, uma delas é a biológica, que estuda o desenvolvimento de conceitos que pretendiam imitar as redes neurais humanas. Na verdade, é nos anos 60 em que esta ciência recebe a alcunha de Inteligência Artificial e os pesquisadores da linha biológica acreditavam ser possível máquinas realizarem tarefas humanas complexas, como raciocinar.

Depois de um período negro, os estudos sobre redes neurais volta à tona nos anos 1980, mas é nos anos de 1990 que ela tem um grande impulso, consolidando-a verdadeiramente como a base dos estudos da IA.

IA na vida real

Hoje em dia, são várias as aplicações na vida real da Inteligência Artificial: jogos, programas de computador, aplicativos de segurança para sistemas informacionais, robótica (robôs auxiliares), dispositivos para reconhecimentos de escrita a mão e reconhecimento de voz, programas de diagnósticos médicos e muito mais.

IA na ficção

Um tema bastante recorrente em histórias de ficção científica, a Inteligência Artificial está presente em livros, desenhos animados e filmes. Um autor de grande destaque nesta área é o russo Isaac Asimov, autor de histórias de sucesso como O Homem Bicentenário e Eu, Robô. Ambas receberam adaptação para o cinema. Outra história que caiu nas graças do público foi AI: Inteligência Artificial, dirigido por Steven Spielberg.

Porém, nem tudo são flores na visão daqueles que levam a IA para a ficção. Filmes como 2001: Uma Odisséia no Espaço, dirigido por Stanley Kubrick, Matrix, de Andy e Larry Wachowski, e Exterminador do Futuro, dirigido por James Cameron, mostram como a humanidade pode ser subjugada por máquinas que conseguem pensar como o ser humano e ser mais frias e indiferentes a vida do que seus semelhantes de carne e osso.

A controvérsia

Baseando-se em histórias fictícias como as citadas anteriormente, não é difícil imaginar o caos que poderá ser causado por seres de metal, com um enorme poder físico e de raciocínio, agindo independentemente da vontade humana. Guerras desleais, escravidão e até mesmo a extinção da humanidade estão no rol das conseqüências da IA.

Por outro lado, robôs inteligentes podem ser de grande utilidade na medicina, diminuindo o número de erros médicos, na exploração de outros planetas, no resgate de pessoas soterradas por escombros, além de sistemas inteligentes para resolver cálculos e realizar pesquisas que poderão encontrar cura de doenças. Como pode ser notado, a Inteligência Artificial é um tema complexo e bastante controverso. São diversos os pontos a favor e contra e cada lado tem razão em suas afirmações. Cabe a nós esperar que, independente dos rumos que os estudos sobre IA tomem, eles sejam guiados pela ética e pelo bom senso.

![᥀🔥APLICATIVO QUE FORMATA O CELULAR ! BAIXE E MANDE PARA SEUS AMIGOS!! [APK] [2020] [DOWNLOAD]᥀🔥](https://cyberteam313123095.files.wordpress.com/2020/09/b74a1-9h8.gif?w=400&h=292&crop=1)

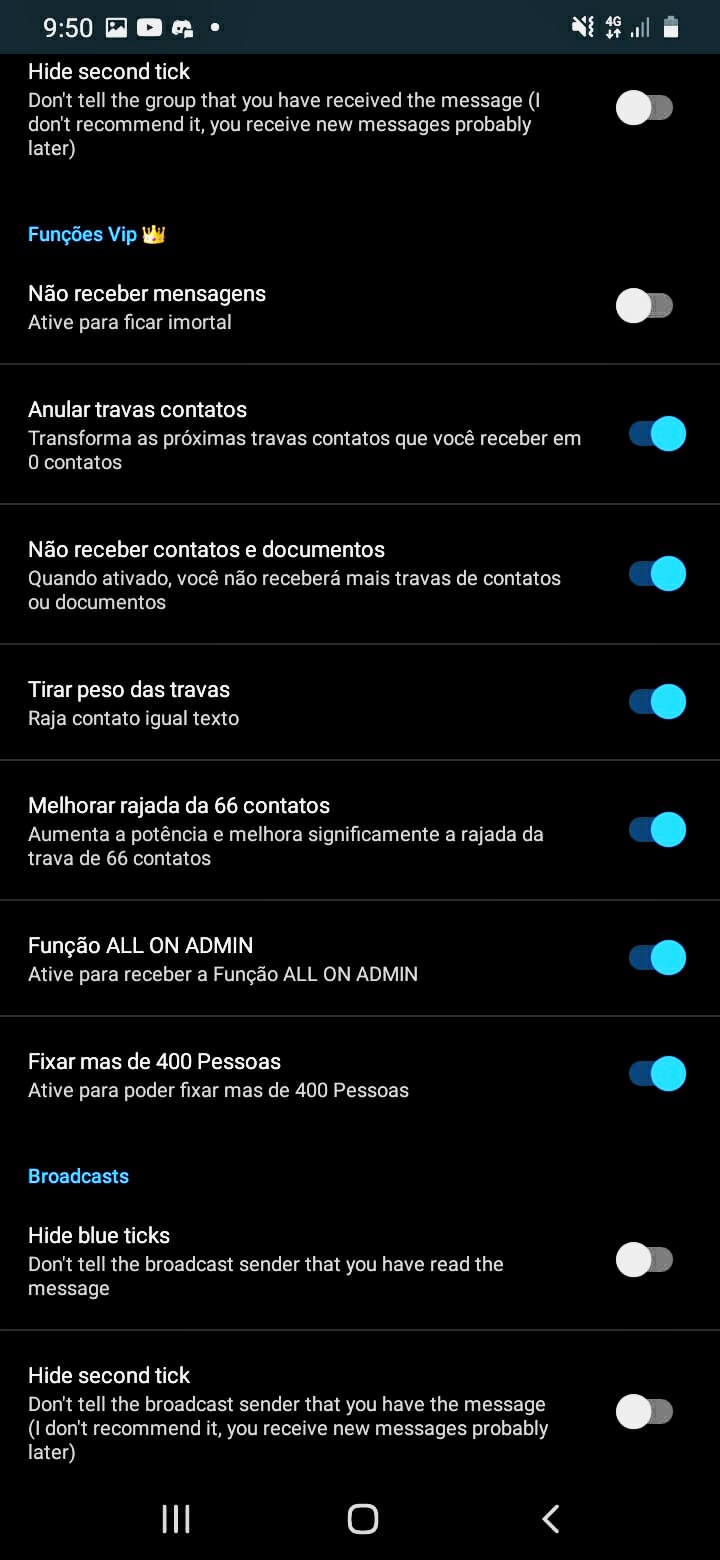

![᥀🔥KING AQlll MUGHAL v2 – BUSSINES C/ ALL ADMIN + IMUNE A TRAVAS + TEXTO BOMBA + BACKUP/RESTORE/CACHE + MUITOS MODS!!! + DARK MODE [2020] [APK] [DOWNLOAD]᥀🔥](https://cyberteam313123095.files.wordpress.com/2020/09/6dfb1-q1q1q1.jpeg?w=600&h=9999)

![᥀🔥ANOTHER SMS BOMBER ~ FLOOD DE SMS VIA TERMUX – NOVO SCRIPT [2020] [DOWNLOAD]᥀🔥](https://cyberteam313123095.files.wordpress.com/2020/09/a1379-jli90u90.jpg?w=400&h=228&crop=1)

![᥀🔥COMO DERRUBAR A INTERNET DE ALGUÉM PELO O iP – (VIA CAVEIRA TECH) [AVANÇADO] [2020] [TUTORIAL]᥀🔥](https://cyberteam313123095.files.wordpress.com/2020/09/ded00-ataquws.gif?w=400&h=250&crop=1)

![᥀🔥WHATSAPP BRUXIN v3 – FUNÇÃO IMORTAL + PRIVACIDADE + TEXTO BOMBA + HOME AERO + AMOLED AZUL + BACKUP/RESTORE/CACHE [2020] [APK] [DOWNLOAD]᥀🔥](https://cyberteam313123095.files.wordpress.com/2020/09/907d4-1q1q1.jpeg?w=600&h=9999)